Utiliser l'analyse comportementale pour créer une culture des données — Signals: Transformation numérique durable - Public Digital

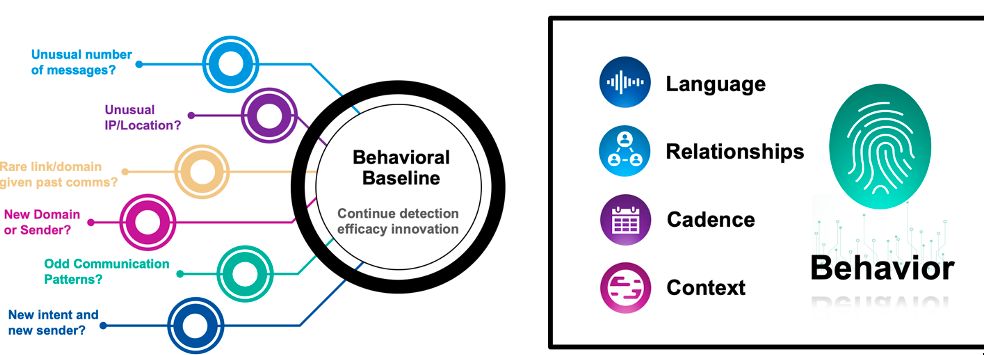

Comment les analyses comportementales prédictives peuvent aider à la fois le marketing et la cybersécurité - VISIPLUS academy

Algorithmes de machine learning machine learning en action algorithmes d analyse comportementale - FasterCapital

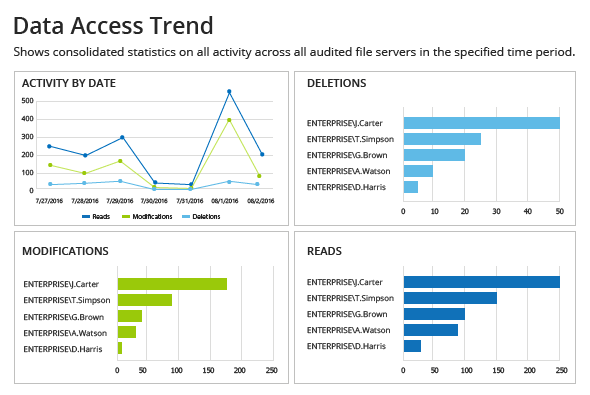

Devons nous analyser les logs en continu pour minimiser les risques informatiques ? @ITrustBlog | PDF